Kyberrikolliset yrittävät päästä käsiin salattuun tietoon, jotta voivat esimerkiksi kiristää tai tuhota tärkeän tiedon tehden mittavaa haittaa liiketoiminnalle, sekä samalla yrityksen maineelle. Varmistukset ja palautukset ovat asia, joista monesti toivotaan, ettei niihin tarvitse koskaan turvautua, mutta silloin kun niitä tarvitaan, ne voivat olla viimeinen mahdollisuus saada hävinnyt tai rikkoutunut tieto takaisin yrityksesi saataville. Kovin inhimillistä, mutta äärimmäisen harmillista on se, että näihin havahdutaan usein vasta kun jotain ikävää sattuu.

Jotta näin ei kävisi, ota yrityksesi suojaukset ja varmistukset tarkasteluun pikimmiten. Toimivien ja suojattujen varmistusten lisäksi tarvitset myös reaaliaikaista tietoturvaohjelmistojen suojausta esimerkiksi työasemien ja palvelinten osalta. Tämän lisäksi päivitysten avulla on tärkeä ylläpitää IT-ympäristöä kokonaisuudessaan ajan tasalla. Varmistukset ovat siis se viimeinen ”perälauta”, joka voi vielä kenties pelastaa koko liiketoimintasi jatkumisen vaikeissa ongelmatilanteissa.

Ulkopuolisten uhkien aiheuttamat vakavat ongelmat ovat selvästi kasvussa ja niiden hallinta vaatii entistä enemmän huomiota. 93 prosenttia Ransomware-hyökkäyksistä kohdistuu erityisesti varmistuksiin. Voit tutustua aiheeseen Ransomware-trendien, 1 200 uhrin ja lähes 3 000 kyberhyökkäyksen oppien kautta: 2023 GLOBAL REPORT.

Tarvitsevatko varmistukset lisäsuojausta sen lisäksi,

että ne toimivat hyvin päivittäin ja niitä seurataan?

Kyllä tarvitsevat, mutta minkä vuoksi?

Jos varmistuksia ei suojata, niin ne ovat alttiina seuraaville uhkatekijöille:

Varmistusten lisäsuojauksen kohdalla puhutaan esimerkiksi seuraavista termeistä:

Nämä suojaustavat eivät monesti ole oletusasetuksissa päällä varmistuksissa, vaan vaativat lisämäärityksiä ja/tai lisälisensointia. Mikäli termit ovat sinulle vieraita, jatka lukemista, jotta tiedät tärkeimmät pointit näistä termeistä.

Immutable Backup tarkoittaa, että jo varmistettu tieto suojataan teknisesti niin, ettei sitä voida muuttaa, poistaa tai lukita pois käytöstä haluttuun aikarajaan asti varmistusten ottamisesta alkaen.

Palautukset ovat normaalisti siis saatavilla, mutta varmistukset ovat ”lukittuja”. Tämä antaa suojaa edellä listattuja uhkatekijöitä vastaan tehokkaasti, jo tehtyjen varmistusten osalta.

Immutable-suojaus voidaan toteuttaa varmistusten kohteen osalta varmistusohjelmistojen omilla työkaluilla ja/tai ohjeistuksilla (jos tuki olemassa), tai esimerkiksi julkisten pilvipalvelujen varmistuslevyjen osalta niiden omilla lukitus- ja versiointiasetuksilla.

On myös varmistuslaitteistoja, jotka toimivat varmistusten kohteena ja niissä on laitepohjainen sisäänrakennettu Immutable-ominaisuus muiden varmistusta tukevien toimintojen ohella mukana. Nämä ovat erittäin monipuolisia ja tehokkaita ratkaisuja. Esimerkkinä tällaisista ratkaisuista Dellin PowerProtect Data Domain Appliances.

Varmistuksen aikana varmistettava tieto voidaan suojata kryptaamalla, jolloin varmistukset eivät ole luettavassa muodossa ulkopuolisten käsissä. Vaihtoehtoisesti kryptaus voidaan tehdä joissain tapauksissa varmistusten kohdelevyllä.

Varmistusten tiedon avaamiseksi ja saattamiseksi luettavaan muotoon tarvitaan varmistusten ylläpitäjän asettamaa kryptausavainta (salasana). Muuten tieto pysyy suojattuna lukemisen osalta eli sitä ei voida hyödyntää esimerkiksi niin, että voitaisiin uhkailla kopioitujen varmistusten julkaisulla julkisesti tai käyttää tietoa hyödyksi muuten.

Varmistusohjelmistoihin on viime vuosina alettu integroida mahdollisuus tunnistaa varmistettavasta tiedosta Ransomware- ja Malware -ohjelmille tyypillistä haitallista toimintaa.

Tällä voidaan tunnistaa jo aktiivisesta tuotantodatasta mahdollisten haittaohjelmien läsnäoloa ja estää niiden päätymistä varmistuksiin, joka saastuttaisi muutoin myös varmistuksissa olevan tiedon ja näin ollen palautuksista palautuisi myös haittaohjelmat takaisin aktiiviseen tuotantodataan.

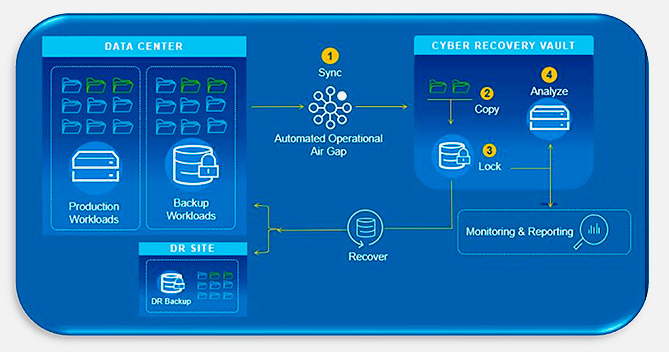

On olemassa myös laitepohjaisia kokonaisratkaisuja, joilla suojausta voidaan nostaa vielä askelta korkeammalle, näissä ominaisuudet ovat myös korkealla tasolla. Esimerkiksi Ransomware-tapauksissa voidaan tuotannon palautumisaikaa lyhentää tällaisella järjestelmällä viikoista jopa tunteihin. Ratkaisu kykenee datan ensisijaiseen varmistamiseen, sen turvalliseen kopiointiin eristettyyn toiseen laitteistoon, lukitsemaan datan ja havaitsemaan mahdollisen korruption sekä haittaohjelmat. Lisäksi kattava monitorointi ja raportointi kuuluu laitteistoon.

Näissä laitepohjaisissa kokonaisratkaisuissa niin sanottu ”puhdas” palautus voidaan tehdä suoraan tuotantoympäristöön takaisin tai rinnalle olemassa olevaan DR/testiympäristöön tarpeen mukaisesti.

Alla on kuvattu Dell PowerProtect Cyber Recovery -ratkaisu, joka koostuu kahdesta erillisestä Dell DataDomain laitteistosta. Laitteiston ”Vault” osuus on eristetty tuotantoverkosta niin, ettei sitä Ransomware hyökkääjä pääse edes näkemään ja näin se on suoralta pääsyltä turvassa. Lue lisää aiheesta Dell PowerProtect Cyber Recovery.

On sitten kyberhyökkäyksiin tai suojauksiin liittyvät termit hallussasi tai eivät, me autamme sinua huolehtimaan yrityksesi kotipesän kuntoon kyberhyökkäysten varalta. Marskidatan asiantuntijat auttavat sinua kartoittamaan yrityksesi tarpeet varmennuksien ja lisäsuojausten varalta. Meidän palvelutarjonnastamme löytyy kattavasti erilaisia vaihtoehtoja. Voimme esimerkiksi kartoittaa yrityksen IT:n nykytilan ja toteuttaa tärkeitä parannuksia yrityksesi kyberturvallisuuden parantamiseksi. Koulutamme myös henkilöstöä tietoturvaosaamisessa, jotta inhimillisiä erehdyksiä sattuisi mahdollisimman vähän. Tutustu palvelutarjontaamme IT-palvelut yrityksille, sekä Solenovon asiakastarinaan konesalipalveluistamme Kustannustehokkuutta ja tarkempaa budjetointia konesalipalveluiden migraation myötä. Sinua saattaisi kiinnostaa myös blogimme Kyberpalautuminen ja Tietoturvakoulutus parantaa yrityksen kyberturvallisuutta ja säästää rahaa.

Meidän asiantuntijoillemme kyberturvallisuusratkaisut ovat arkipäivää, joten kerromme mielellämme lisää aiheesta. Otathan yhteyttä myynti@marskidata.fi, jos jokin jäi mielenpäälle!

NIS2-direktiivi ("The Directive on Security of Network and Information Systems", suomeksi verkko- ja tietoturvadirektiivi) on EU:n uusi tietoturvalainsäädäntö, joka koskee kaikkia kriittisten toimialojen toimijoita. Direktiivin tavoitteena on turvata Euroopan tietoinfrastruktuuri aikaisempaa paremmin.

NIS2-direktiiviin reagoiminen auttaa yrityksiä valmistautumaan paremmin mahdollisiin tuleviin tietoturva- ja tietoverkkouhkiin sekä varmistamaan, että yritys on valmis vastaamaan näihin haasteisiin järjestelmällisesti ja tehokkaasti.

NIS2-direktiivissä ei luetella yksityiskohtaisia tietoturvavaatimuksia organisaatioille, mutta siinä käydään läpi 13 tietoturvallisuuden pääaluetta, joihin organisaatioilla tulee olla dokumentoidut ja toteutetut menettelytavat. Kuvauksia näistä menettelyistä voidaan esimerkiksi pyytää toimittamaan viranomaisille ja niiden täytäntöönpanoa saatetaan tarvittaessa tutkia esimerkiksi tietoturva-auditoinnilla.

NIS2 vaatii, että organisaatioilla on dokumentoidut menettelytavat seuraaville aiheille:

Äkkiä katsottuna NIS2 vaatii paljon velvoitteita ja uhkaa laajoilla sanktioilla. Se on kuitenkin loistava tilaisuus nostaa tietoturvajohtajan tietoturvaprofiilia ja painoarvoa, parantaa yrityksen riskienhallintaa, saada toimitusketjut entistä paremmin hallintaan sekä saada tietoturvaa koskeva dokumentointi valmiiksi.

Organisaatioiden tulee raportoida viranomaisille ja palvelun käyttäjille kaikista merkittävistä tietoturvahäiriöistä, jotka voivat vaarantaa sen toiminnan tai sen hallussa olevat tiedot. Ensimmäisten raporttien tulee käsittää perustiedot ja arvio vaikutusten laajuudesta.

On arvioitu, että yritysten ICT-budjetit ovat 12 % nousussa niissä yrityksissä, joissa NIS on jo omaksuttu käyttöön. Kylmiltään liikkeelle lähteville yrityksille povataan jopa yli 20 % nousua ICT-budjetteihin. Tämäkin on hyvä uutinen ainakin tietoturvajohtajalle, joka on joutunut aiemmin pyörittämään tietoturvaa ns. alibudjetilla.

Muutama kysymys yrityksellenne kohti NIS2:sta:

Tarjoamme yrityksille NIS2 Tietoturvakartoitusta, jossa Marskidatan asiantuntijat kartoittavat yrityksen kyberturvallisuuden nykytilan ja vertaavat tätä NIS2-direktiivin velvoitteisiin. Marskidatan asiantuntijat tekevät tämän jälkeen esityksen tarvittavista kehitystoimenpiteistä ja dokumentointitarpeista. Yritysten tulee muistaa, että organisaation tietoturva ja NIS2-vaatimusten täyttyminen on yritysjohdon vastuulla, ja sitä ei voida ulkoistaa. Tällainen tietoturvakartoitus vaatii tietenkin asiakkaan sitoutumista sovittuun aikatauluun ja sovittuun etenemismalliin. Kartoitus toteutetaan noin kolmen viikon aikana ja sen avulla määritetään tarvittavat palveluratkaisut sekä toimenpiteet NIS2-direktiivin vaatimusten täyttymiseen.

Valmiiden tietoturvatuotteidemme avulla saamme rakennettua juuri teille sopivan tietoturvaratkaisun, jonka avulla pääsette NIS2-vaatimukset ja -velvoitteet täyttävään lopputulokseen. Meidän kauttamme onnistuu myös tietoturvan hallinta- ja raportointisovelluksen käyttöönotto sekä opastus sen käyttöön. Tietoturva-asiantuntijamme pystyvät auttamaan teitä myös yksittäisissä järjestelmiinne tai toimintatapoihinne liittyvissä tietoturvaongelmassa.

Olettehan rohkeasti yhteydessä meille, etsitään juuri teille sopiva ratkaisu.

Viime aikoina on ollut paljon uutisia tietomurroista ja kalasteluviestikampanjoista. Askarruttaako sinuakin, kuinka voit suojata tilisi paremmin näiltä? Tässä blogissa kerron MFA:sta, keinosta, jolla voit suojata tilisi tietovarkailta.

Internetpalveluihin kirjauduttaessa käyttäjän henkilöllisyys vahvistetaan perinteisesti käyttäjätunnuksen ja salasanan avulla. Tämä tarkoittaa sitä, että käyttäjän on osoitettava palvelulle olevansa se henkilö, joka hän väittää olevansa. Käyttäjätunnuksen ja salasanan käyttö ei kuitenkaan ole ihanteellinen tapa suorittaa todennus. Käyttäjätunnuksen (varsinkin työhön liittyvissä palveluissa) arvaaminen on helppoa, erityisesti kun käyttäjätunnus on usein henkilön sähköpostiosoite. Lisäksi käyttäjät voivat valita helposti muistettavan salasanan, jota käyttävät useilla eri palveluilla, kuten klassinen Salasana1 tai Salasana1!.

Salasanojen "kierrättäminen" ei ole suositeltavaa, koska jos salasana vuotaa yhdestä palvelusta, muut henkilöt kuin sinä voivat käyttää sitä yrittäessään kirjautua muihin palveluihin. He käyttävät yhdestä paikasta vuotanutta käyttäjätunnusta ja salasanaa, ja kokeilevat onneaan, josko ne avaisivat pääsyn myös muuallekin. Onneksi erilaiset salasanapalvelut, esimerkiksi Google, ilmoittaa vuotaneista salasanoista. Jos Google-tilille on tallennettu tai yritetään tallentaa vuotanutta salasanaa, Google pyytää vaihtamaan kyseisen salasanaa johonkin toiseen, vahvempaan salasanaan. Salasana on kuitenkin jo kerennyt pääsemään jonkun toisen käsiin, ja tilisi, joilla on ollut sama salasana käytössä, voivat olla vaarassa.

Voit lukea kollegani blogista lisätietoja salasanoista ja niiden historiasta täältä: Salasanojen historiaa ja nykypäivää: Näin luot tietoturvallisen salasanan - Marskidata

Kaksi tai monivaiheisella tunnistautumisella tarkoitetaan sitä, että käyttäjätunnuksen ja salasanan lisäksi tarvitaan kolmas tai vielä useampi todennuskeino, jotta sisäänkirjautuminen onnistuu. Sisään kirjauduttaessa palvelu lähettää esimerkiksi tekstiviestin määritettyyn puhelinnumeroon, joka pitää syöttää palveluun. Microsoft on ilmoittanut vuonna 2019, että monivaiheinen tunnistautuminen estää 99.9 % tilien kaappauksista (Microsoft). Monissa palveluissa kaksivaiheinen tunnistautuminen on jo välttämätöntä, ja tämä on saattanut tulla sinullekin vastaan esimerkiksi pankkiin kirjautuessa.

Tästä voit lukea meidän servicedeskin viisi vinkkiä tietoturvaan Servicedeskin viisi vinkkiä tietoturvaan - Marskidata

Kaksivaiheinen todennus ei vaadi ylimääräisten koodien tai tunnusten muistamista. Keinoja tunnistautua monivaiheisesti löytyy monia: Authenticator-sovellukset, tekstiviestit, fyysiset avaimet kuten Yubikey tai biometriset tunnisteet, kuten kasvot ja sormenjäljet. Yleisimpiä näistä kuitenkin on erilaiset Authenticator-sovellukset puhelimessa tai muussa mobiililaitteessa.

Tekstiviestikoodit ovat olleet myös suosittuja, mutta Microsoft on viime aikoina alkanut poistamaan käytöstä tätä metodia. “SIM-swappaaminen” on keino, jolla varkaat voivat saada teleoperaattorin siirtämään käyttäjän numeron omaan SIM-korttiinsa esittämällä käyttäjää. Käyttäjän henkilötiedot on voitu saada manipuloinnilla, kalasteluviestin yhteydessä tai julkisesti saatavilla olevan tiedon avulla, ja näitä tietoja hyödyntämällä varas vakuuttaa operaattorille, että kyseessä on oikeasti SIM-kortin omistaja. Tämä skenaario on toki harvinaista Suomessa ja vaatii varkaalta todella paljon omistautumista. Silti se on täysin mahdollista.

Kaiken kaikkiaan monivaiheinen tunnistautuminen on välttämätön osa nykyaikaista tietoturvaa. Tulevaisuudessa voidaan odottaa entistä kehittyneempiä MFA-ratkaisuja, jotka integroivat entistä saumattomammin käyttäjän arkeen samalla tarjoten vahvaa suojaa tietoturvauhkilta. Organisaatioiden ja yksityishenkilöiden tulisi harkita MFA:n käyttöönottoa osana kokonaisvaltaista tietoturvastrategiaa, joka turvaa niiden digitaalisen läsnäolon.

Tarvitsetko apua monivaiheisen tunnistautumisen käyttöönotossa vai heräsikö kysymyksiä tietoturvaan liittyen? Laita ihmeessä viestiä osoitteeseen servicedesk@marskidata.fi tai myynti@marskidata.fi. Voit olla meihin myös yhteydessä alla olevan lomakkeen kautta!

Hakkereiden tehtailemat tieturvahyökkäykset ovat lisääntyneet räjähdysmäisesti viimevuosien aikana. Tällä hetkellä tietoturvauhkien ylivoimainen ykkönen on ns. ransomware eli kiristyshaittaohjelma. Trendi on kasvanut Suomessa entisestään juuri nyt. Taustalla on useita syitä, joista geopoliittiset muutokset vaikuttavat olevan suurin yksittäinen tekijä.

Kyberturvaan liittyvät taloudelliset vaikutukset näkyvät myös kasvaneen kiristyshaittaohjelmakirjon myötä. Kansainvälisesti kiristyshaittaohjelmat aiheuttivat vuonna 2019 noin kymmenen miljardin rahalliset menetykset ja vuonna 2021 luku oli jo yli 20 miljardia (USD). Lähde: SafetyDetectives.

Kiristyshaittaohjelma ei ole sinänsä uusi keksintö, mutta nämä ovat kriminaalien näkökulmasta kaikkein tuottavimpia muotoja harjoittaa rikollisen työtä ja näiden kehitykseen satsataan yhä voimakkaammin.

Kiristyshaittaohjelmia on hieman erityyppisiä, mutta tyypillinen ransomware tutkailee tietokoneen tiedostoja. Esimerkiksi kuvia, erilaisia tekstejä, laskentataulukoita ja mm. PDF-tiedostoja. Pöpö tavallaan etsii dataa, jossa voisi olla käyttäjän näkökannalta kriittistä tietoa. Haittaohjelma kryptaa eli salaa tärkeänä pitämään tiedostot. Joissakin tapauksissa haittaohjelma salaa koko tietokoneen, ja näitä kryptattuja tiedostoja tai laitteita on kovin hankala, tai lähes mahdotonta, purkaa salauksestaan ilman salausavainta.

Mikäli tilanne on päässyt siihen tilaan, että ransomware on onnistunut salaamaan tiedostot tai tietokoneen, rikollinen kiristää käyttäjää ja vaatii tältä lunnaita tiedostojen salauksenpurkuavainta vastaan. Toisinaan tähän liittyy myös uhkaus julkaista tiedot internetissä. Lähtökohtaisesti lunnaita ei kannata koskaan maksaa, koska viimekädessä tällä rahoitetaan rikollista toimintaa. Ei ole myöskään varmuutta, saadaanko lukittua dataa auki, vaikka lunnaat maksettaisiinkin tai päättääkö rikollinen julkaista tiedot joka tapauksessa.

Asia ei kuitenkaan ole näin mustavalkoinen. Voidaan ottaa esimerkiksi yritys, jonka kriittinen liiketoimintatieto on salattu ja vaihtoehtona voi olla joko lunnaiden maksaminen tai jopa konkurssi. Tiedostot voivat olla mitä vain, mutta asia on helppo mieltää esimerkiksi jonkin terveydenhuollon toimijan tai vaikkapa suunnittelutoimiston tietovarantoja ajatellen. Potilasasiakirjat, asiakassuunnitelmat, henkilötietoja sisältävät dokumentit, patenttiratkaisut ja niin edelleen.

Pääasiassa hakkerit ovat kohdistaneet hyökkäyksiään tahoihin, joiden oletetaan maksavan lunnaat helposti saadakseen tietonsa mahdollisimman nopeasti takaisin. Vallitsevassa maailman tilassa hyökkäyksiä tehdään aivan kaikkialle, yksityishenkilöistä suuryrityksiin ja muun muassa valtionhallinnon elimiin. Hiljattain esimerkiksi STT ja Wärtsilä ilmoittivat joutuneensa hyökkäyksien kohteeksi. Kansainvälisesti hyökkäyksien kohteeksi on joutunut suuria sairaaloita ja vaikkapa media- ja viihdejätti Sony Pictures. Yleisesti mielletään, että valtaosa uhreista ei kuitenkaan ilmoita joutuneensa kiristyksen kohteeksi, jonka taustalla on useita eri tekijöitä, kuten vaikutus yritysimagoon.

Todennäköisesti jokainen joutuu enemmin tai myöhemmin hyökkäyksen kohteeksi. Pääsääntöisesti kiristyshaittaohjelma yritetään ujuttaa käyttöympäristöön sähköpostin välityksellä. Sähköpostissa voi olla esimerkiksi liitteenä ”lasku”, joka on todellisuudessa karmaiseva yllätys. Toinen yleinen tapa hyökkäykselle on koneen tietoturva-aukot. Tämänkaltaisessa hyökkäyksessä etsitään ja hyödynnetään tietokoneohjelman tai käyttöjärjestelmän lähdekoodissa olevia virheitä eli hakkerin näkökannalta haavoittuvuuksia. Usein nämä ovat käyttöjärjestelmän tai erillisen ohjelmiston tietoturva-aukkoja, joihin ei ole vielä ehditty tuoda korjaavaa päivitystä käyttäjän tai ohjelmistotoimittajan toimesta.

Kiristyshaittaohjelmat ja hyökkäykset kuulostavat kovin rajuilta, etenkin kun nämä koskevat käytännössä kaikkia ja voivat olla äärimmäisen tuhoisia. Varautumalla ja pienellä ennakkosuunnitelulla näiden torjuminen ja ennaltaehkäiseminen on kuitenkin melko yksinkertaista.

Korkeatasoinen virustorjuntaohjelmisto, joka sisältää kiristyshaittaohjelmien suojauksen on jo melko hyvä suojaus hyökkäyksiä vastaan. Marskidata tarjoaa muun muassa Sophoksen ratkaisuja. Sophos Intercept X™ on yksi loistavimmista päätelaitteen virustorjuntatuotteista, joka sisältää huippuluokan kiristyshaittaohjelmien suojauksen.

Sophoksen älykkäät palomuurit toimivat myös yhteistyössä Intercept X -virustorjunnan kanssa. Mikäli jokin lähiverkossa oleva tietokoneen Intercept X esimerkiksi havaitsee kiristyshaittaohjelman tai minkä muun tahansa uhan, päätelaitteen virustorjunta lähettää tästä tiedon Sophoksen palomuurille, joka osaa eristää saastuneen koneen muusta verkosta, ja näin ollen estää pöpöjen leviämisen muualle verkkoon. Kyseessä on Sophos Heartbeat™ -ominaisuus, jossa tietokoneiden virustorjuntaohjelmisto keskustelee kaksisuuntaisesti ja jatkuvasti palomuurin kanssa.

Varmuuskopiointi on toinen, teknisesti tärkein seikka, jolla voidaan vähentää hyökkäyksestä aiheutuvaa haittaa. Marskidatalla on tähänkin erittäin pätevät ratkaisut. Käyttäjien laitteista voidaan tehdä säännöllistä varmuuskopiota huippumodernin tekniikan avulla, hyvin erilaisilla ja moniulotteisilla tasoilla. Palveluihimme kuuluvat kaikenkattavat varmuuskopiointipalvelut aina yksittäisistä sähköpostilaatikoista täydelliseen tietokoneen kiintolevyn varmuuskopiointiin, sekä kokonaisvaltaisiin IT-ympäristön datataltiontiin.

Modernit palvelut toteutetaan pääsääntöisesti pilvipalvelupohjaisesti, jonka käyttöönotto on erittäin nopeaa ja joustavaa, sekä varmuuskopioiden palauttaminen onnistuu ”sormia napsauttamalla”. Taustalla ei tarvitse olla kiristyshaittaohjelma, vaan varmuuskopiopalvelu toimii yleisesti ottaen tiedostomaailman pelastusrenkaana. Toisinaan jokin sähköposti voi vain hävitä bittiavaruuteen tai laite hajota kokonaan. Marskidatan tarjoamista, pilvipalvelupohjaisista varmuuskopiosta tiedostot palautetaan kädenkäänteessä.

Virustorjunnan satunnaiset tiedostoskannaukset kuuluvat vielä tänäkin päivänä jossakin määrin asiaan, mutta väkivahva, reaaliaikainen virustorjuntaohjelmisto antaa käyttäjälle aidon työ- ja mielenrauhan.

Toki laitteistojen ohjelmisto täytyy pyrkiä pitämään ajan tasalla, joten päivityksien tärkeyttä ei kannata väheksyä. Päätelaitteiden tietoturvaohjelmiston lisäksi automatisoitu, säännöllinen varmuuskopiointi tekee hengittämisestä helpompaa, kun puhutaan kyberturvallisuudesta.

Fiksu verkkokäyttäytyminen on kovin tärkeässä roolissa kiristyshaittaohjelmiin liittyen sekä hyökkäyksen kohteeksi jouduttaessa. Kehittyneet suojatyökalut ovat kuitenkin paras työrauhanturvaaja, kun puhutaan ransomwaresta vuonna 2022.

Marskidata palvelee vahvalla ammattitaidolla kaikkia, jotka arvostavat tietojaan. Tarvitsepa yksittäisen työaseman vahvaa tietosuojaa, sähköpostilaatikon varmuuskopiointipalvelua tai kokonaisvaltaista tietotekniikkaympäristön suojausta, meiltä löytyvät kaikki ratkaisut. Älä epäröi ottaa yhteyttä!