Kyberturvallisuuskeskus on tiedottanut OpenSSH-ohjelmistosta löytyneen kriittisen haavoittuvuuden, mikä mahdollistaa järjestelmän täyden haltuunoton etänä ilman tunnistautumista. Haltuunotto on tähän mennessä todennettu glibc-pohjaisilla Linux-järjestelmillä sekä FreeBSD-järjestelmillä. Kyberturvallisuuskeskuksella ei ole tiedossa haavan aktiivista hyväksikäyttöä.

OpenSSH:n versiot alkaen 8.5p1, ennen versiota 9.8p1 ja OpenSSH:n versiot ennen 4.4p1. Hyökkäys on tähän mennessä todennettu glibc-kirjastoa käyttävillä järjestelmillä. musl libc-kirjastoa käyttävät järjestelmät eivät ole haavoittuvia. Haavoittuvuus koskee myös FreeBSD-pohjaisia järjestelmiä. OpenBSD-pohjaiset järjestelmät sen sijaan eivät ole haavoittuvia.

Ohjelmiston toimittaja on julkaissut korjaavan päivityksen, joka on syytä asentaa mahdollisimman pian. Ongelma on korjattu OpenSSH:n versiossa 9.8p1.

Lue lisää aiheesta: Kriittinen haavoittuvuus OpenSSH-ohjelmistossa | Kyberturvallisuuskeskus

Kyberrikolliset yrittävät päästä käsiin salattuun tietoon, jotta voivat esimerkiksi kiristää tai tuhota tärkeän tiedon tehden mittavaa haittaa liiketoiminnalle, sekä samalla yrityksen maineelle. Varmistukset ja palautukset ovat asia, joista monesti toivotaan, ettei niihin tarvitse koskaan turvautua, mutta silloin kun niitä tarvitaan, ne voivat olla viimeinen mahdollisuus saada hävinnyt tai rikkoutunut tieto takaisin yrityksesi saataville. Kovin inhimillistä, mutta äärimmäisen harmillista on se, että näihin havahdutaan usein vasta kun jotain ikävää sattuu.

Jotta näin ei kävisi, ota yrityksesi suojaukset ja varmistukset tarkasteluun pikimmiten. Toimivien ja suojattujen varmistusten lisäksi tarvitset myös reaaliaikaista tietoturvaohjelmistojen suojausta esimerkiksi työasemien ja palvelinten osalta. Tämän lisäksi päivitysten avulla on tärkeä ylläpitää IT-ympäristöä kokonaisuudessaan ajan tasalla. Varmistukset ovat siis se viimeinen ”perälauta”, joka voi vielä kenties pelastaa koko liiketoimintasi jatkumisen vaikeissa ongelmatilanteissa.

Ulkopuolisten uhkien aiheuttamat vakavat ongelmat ovat selvästi kasvussa ja niiden hallinta vaatii entistä enemmän huomiota. 93 prosenttia Ransomware-hyökkäyksistä kohdistuu erityisesti varmistuksiin. Voit tutustua aiheeseen Ransomware-trendien, 1 200 uhrin ja lähes 3 000 kyberhyökkäyksen oppien kautta: 2023 GLOBAL REPORT.

Tarvitsevatko varmistukset lisäsuojausta sen lisäksi,

että ne toimivat hyvin päivittäin ja niitä seurataan?

Kyllä tarvitsevat, mutta minkä vuoksi?

Jos varmistuksia ei suojata, niin ne ovat alttiina seuraaville uhkatekijöille:

Varmistusten lisäsuojauksen kohdalla puhutaan esimerkiksi seuraavista termeistä:

Nämä suojaustavat eivät monesti ole oletusasetuksissa päällä varmistuksissa, vaan vaativat lisämäärityksiä ja/tai lisälisensointia. Mikäli termit ovat sinulle vieraita, jatka lukemista, jotta tiedät tärkeimmät pointit näistä termeistä.

Immutable Backup tarkoittaa, että jo varmistettu tieto suojataan teknisesti niin, ettei sitä voida muuttaa, poistaa tai lukita pois käytöstä haluttuun aikarajaan asti varmistusten ottamisesta alkaen.

Palautukset ovat normaalisti siis saatavilla, mutta varmistukset ovat ”lukittuja”. Tämä antaa suojaa edellä listattuja uhkatekijöitä vastaan tehokkaasti, jo tehtyjen varmistusten osalta.

Immutable-suojaus voidaan toteuttaa varmistusten kohteen osalta varmistusohjelmistojen omilla työkaluilla ja/tai ohjeistuksilla (jos tuki olemassa), tai esimerkiksi julkisten pilvipalvelujen varmistuslevyjen osalta niiden omilla lukitus- ja versiointiasetuksilla.

On myös varmistuslaitteistoja, jotka toimivat varmistusten kohteena ja niissä on laitepohjainen sisäänrakennettu Immutable-ominaisuus muiden varmistusta tukevien toimintojen ohella mukana. Nämä ovat erittäin monipuolisia ja tehokkaita ratkaisuja. Esimerkkinä tällaisista ratkaisuista Dellin PowerProtect Data Domain Appliances.

Varmistuksen aikana varmistettava tieto voidaan suojata kryptaamalla, jolloin varmistukset eivät ole luettavassa muodossa ulkopuolisten käsissä. Vaihtoehtoisesti kryptaus voidaan tehdä joissain tapauksissa varmistusten kohdelevyllä.

Varmistusten tiedon avaamiseksi ja saattamiseksi luettavaan muotoon tarvitaan varmistusten ylläpitäjän asettamaa kryptausavainta (salasana). Muuten tieto pysyy suojattuna lukemisen osalta eli sitä ei voida hyödyntää esimerkiksi niin, että voitaisiin uhkailla kopioitujen varmistusten julkaisulla julkisesti tai käyttää tietoa hyödyksi muuten.

Varmistusohjelmistoihin on viime vuosina alettu integroida mahdollisuus tunnistaa varmistettavasta tiedosta Ransomware- ja Malware -ohjelmille tyypillistä haitallista toimintaa.

Tällä voidaan tunnistaa jo aktiivisesta tuotantodatasta mahdollisten haittaohjelmien läsnäoloa ja estää niiden päätymistä varmistuksiin, joka saastuttaisi muutoin myös varmistuksissa olevan tiedon ja näin ollen palautuksista palautuisi myös haittaohjelmat takaisin aktiiviseen tuotantodataan.

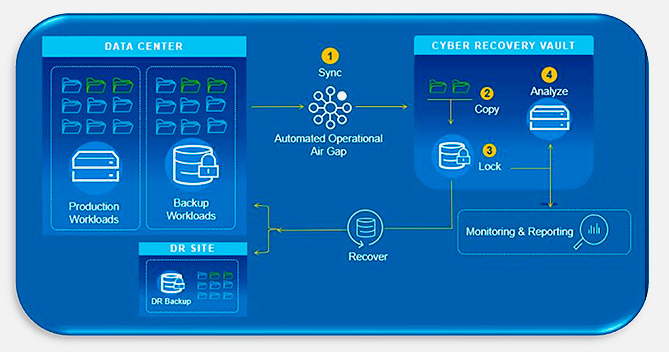

On olemassa myös laitepohjaisia kokonaisratkaisuja, joilla suojausta voidaan nostaa vielä askelta korkeammalle, näissä ominaisuudet ovat myös korkealla tasolla. Esimerkiksi Ransomware-tapauksissa voidaan tuotannon palautumisaikaa lyhentää tällaisella järjestelmällä viikoista jopa tunteihin. Ratkaisu kykenee datan ensisijaiseen varmistamiseen, sen turvalliseen kopiointiin eristettyyn toiseen laitteistoon, lukitsemaan datan ja havaitsemaan mahdollisen korruption sekä haittaohjelmat. Lisäksi kattava monitorointi ja raportointi kuuluu laitteistoon.

Näissä laitepohjaisissa kokonaisratkaisuissa niin sanottu ”puhdas” palautus voidaan tehdä suoraan tuotantoympäristöön takaisin tai rinnalle olemassa olevaan DR/testiympäristöön tarpeen mukaisesti.

Alla on kuvattu Dell PowerProtect Cyber Recovery -ratkaisu, joka koostuu kahdesta erillisestä Dell DataDomain laitteistosta. Laitteiston ”Vault” osuus on eristetty tuotantoverkosta niin, ettei sitä Ransomware hyökkääjä pääse edes näkemään ja näin se on suoralta pääsyltä turvassa. Lue lisää aiheesta Dell PowerProtect Cyber Recovery.

On sitten kyberhyökkäyksiin tai suojauksiin liittyvät termit hallussasi tai eivät, me autamme sinua huolehtimaan yrityksesi kotipesän kuntoon kyberhyökkäysten varalta. Marskidatan asiantuntijat auttavat sinua kartoittamaan yrityksesi tarpeet varmennuksien ja lisäsuojausten varalta. Meidän palvelutarjonnastamme löytyy kattavasti erilaisia vaihtoehtoja. Voimme esimerkiksi kartoittaa yrityksen IT:n nykytilan ja toteuttaa tärkeitä parannuksia yrityksesi kyberturvallisuuden parantamiseksi. Koulutamme myös henkilöstöä tietoturvaosaamisessa, jotta inhimillisiä erehdyksiä sattuisi mahdollisimman vähän. Tutustu palvelutarjontaamme IT-palvelut yrityksille, sekä Solenovon asiakastarinaan konesalipalveluistamme Kustannustehokkuutta ja tarkempaa budjetointia konesalipalveluiden migraation myötä. Sinua saattaisi kiinnostaa myös blogimme Kyberpalautuminen ja Tietoturvakoulutus parantaa yrityksen kyberturvallisuutta ja säästää rahaa.

Meidän asiantuntijoillemme kyberturvallisuusratkaisut ovat arkipäivää, joten kerromme mielellämme lisää aiheesta. Otathan yhteyttä myynti@marskidata.fi, jos jokin jäi mielenpäälle!

Organisaatioissa laajasti esimerkiksi etätyöratkaisuihin käytetyn Palo Alto GlobalProtect-tuotteen (Gateway ja Portal) haavoittuvuutta (CVE-2024-3400) käytetään aktiivisesti hyväksi. Korjaavat päivitykset on syytä suorittaa välittömästi. Tämä komentoinjektiohaavoittuvuus mahdollistaa järjestelmän täyden haltuunoton pääkäyttäjätason oikeuksilla etänä ilman tunnistautumista.

Järjestelmänä on PAN-OS 10.2, PAN-OS 11.0, tai PAN-OS 11.1, ja GlobalProtect -tuote on käytössä.

Pilvessä olevat NGFW-palomuurit, Panorama appliances, ja Prisma Access tai muut PAN-OSin versiot (PAN-OS 10.1 tai vanhemmat) eivät ole haavoittuvia.

Valmistaja on korjannut haavoittuvuuden hotfix-versioissa PAN-OS 10.2.9-h1, PAN-OS 11.0.4-h1, PAN-OS 11.1.2-h3 sekä kaikissa myöhemmissä versioissa. Valmistaja on julkaissut korjauksia myös vanhempiin ylläpitoversioihin.

Valmistajan tarkemmat ohjeet ja tiedot: https://security.paloaltonetworks.com/CVE-2024-3400) Kyberturvallisuuskeskuksen tiedote: Tietomurtoja Palo Alto GlobalProtect-tuotteisiin – vaatii välittömiä toimia | Kyberturvallisuuskeskus

NIS2-direktiivi ("The Directive on Security of Network and Information Systems", suomeksi verkko- ja tietoturvadirektiivi) on EU:n uusi tietoturvalainsäädäntö, joka koskee kaikkia kriittisten toimialojen toimijoita. Direktiivin tavoitteena on turvata Euroopan tietoinfrastruktuuri aikaisempaa paremmin.

NIS2-direktiiviin reagoiminen auttaa yrityksiä valmistautumaan paremmin mahdollisiin tuleviin tietoturva- ja tietoverkkouhkiin sekä varmistamaan, että yritys on valmis vastaamaan näihin haasteisiin järjestelmällisesti ja tehokkaasti.

NIS2-direktiivissä ei luetella yksityiskohtaisia tietoturvavaatimuksia organisaatioille, mutta siinä käydään läpi 13 tietoturvallisuuden pääaluetta, joihin organisaatioilla tulee olla dokumentoidut ja toteutetut menettelytavat. Kuvauksia näistä menettelyistä voidaan esimerkiksi pyytää toimittamaan viranomaisille ja niiden täytäntöönpanoa saatetaan tarvittaessa tutkia esimerkiksi tietoturva-auditoinnilla.

NIS2 vaatii, että organisaatioilla on dokumentoidut menettelytavat seuraaville aiheille:

Äkkiä katsottuna NIS2 vaatii paljon velvoitteita ja uhkaa laajoilla sanktioilla. Se on kuitenkin loistava tilaisuus nostaa tietoturvajohtajan tietoturvaprofiilia ja painoarvoa, parantaa yrityksen riskienhallintaa, saada toimitusketjut entistä paremmin hallintaan sekä saada tietoturvaa koskeva dokumentointi valmiiksi.

Organisaatioiden tulee raportoida viranomaisille ja palvelun käyttäjille kaikista merkittävistä tietoturvahäiriöistä, jotka voivat vaarantaa sen toiminnan tai sen hallussa olevat tiedot. Ensimmäisten raporttien tulee käsittää perustiedot ja arvio vaikutusten laajuudesta.

On arvioitu, että yritysten ICT-budjetit ovat 12 % nousussa niissä yrityksissä, joissa NIS on jo omaksuttu käyttöön. Kylmiltään liikkeelle lähteville yrityksille povataan jopa yli 20 % nousua ICT-budjetteihin. Tämäkin on hyvä uutinen ainakin tietoturvajohtajalle, joka on joutunut aiemmin pyörittämään tietoturvaa ns. alibudjetilla.

Muutama kysymys yrityksellenne kohti NIS2:sta:

Tarjoamme yrityksille NIS2 Tietoturvakartoitusta, jossa Marskidatan asiantuntijat kartoittavat yrityksen kyberturvallisuuden nykytilan ja vertaavat tätä NIS2-direktiivin velvoitteisiin. Marskidatan asiantuntijat tekevät tämän jälkeen esityksen tarvittavista kehitystoimenpiteistä ja dokumentointitarpeista. Yritysten tulee muistaa, että organisaation tietoturva ja NIS2-vaatimusten täyttyminen on yritysjohdon vastuulla, ja sitä ei voida ulkoistaa. Tällainen tietoturvakartoitus vaatii tietenkin asiakkaan sitoutumista sovittuun aikatauluun ja sovittuun etenemismalliin. Kartoitus toteutetaan noin kolmen viikon aikana ja sen avulla määritetään tarvittavat palveluratkaisut sekä toimenpiteet NIS2-direktiivin vaatimusten täyttymiseen.

Valmiiden tietoturvatuotteidemme avulla saamme rakennettua juuri teille sopivan tietoturvaratkaisun, jonka avulla pääsette NIS2-vaatimukset ja -velvoitteet täyttävään lopputulokseen. Meidän kauttamme onnistuu myös tietoturvan hallinta- ja raportointisovelluksen käyttöönotto sekä opastus sen käyttöön. Tietoturva-asiantuntijamme pystyvät auttamaan teitä myös yksittäisissä järjestelmiinne tai toimintatapoihinne liittyvissä tietoturvaongelmassa.

Olettehan rohkeasti yhteydessä meille, etsitään juuri teille sopiva ratkaisu.

Tietoturvahyökkäykset ovat yhä yleisempiä ja vakavampia uhkia yrityksille tänä päivänä.

Usein tietoturvaloukkaukset johtuvat henkilöstön inhimillisistä virheistä, kuten huolimattomuudesta, tietämättömyydestä tai huijatuksi tulemisesta.

Tyypillisimpiä kyberuhkia ovat:

Lue täältä kuinka luot turvallisen salasanan: Salasanojen historiaa ja nykypäivää: Näin luot tietoturvallisen salasanan - Marskidata

Lue täältä vinkit MFA:n käyttöönottoon: Monivaiheinen tunnistautuminen, eli MFA - Marskidata

Mutta onko henkilöstön tietoturvakoulutus taloudellisesti kannattavaa? Tässä kysymys, jonka pohtimiseen kannattaa käyttää hieman enemmänkin aikaa, joskus nimittäin saattaa tulla mieleen sellainenkin ajatus, että henkilöstön kouluttaminen on pelkästään kuluerä, joka ei juurikaan tuo rahaa kassaan.

Todellisuudessa asia onkin nimittäin juuri päinvastoin, koulutuksen avulla voidaan vähentää tietoturvaloukkauksista aiheutuvia kustannuksia ja menetyksiä, joita ovat mm.

Tietoturvakoulutuksen tärkeyttä ei todellakaan pidä aliarvioida, sillä tietoturvariskit ovat jatkuvasti muuttuvia ja kehittyviä.

Koulutus auttaa henkilökuntaa myös ymmärtämään tietoturvan merkityksen ja sen vaikutukset yrityksen toimintaan, sekä tunnistamaan sosiaalisen manipulaation yrityksiä, kuten huijausviestejä ja tietojenkalastelusähköposteja.

Koulutus on siis investointi, joka tuo yritykselle säästöjä ja hyötyjä pitkällä aikavälillä.

Hyökkäyssimulaatiokoulutuksemme on yrityksille hyödyllinen ja helppo tapa parantaa henkilökunnan tietoturvaosaamista ja –suojautumista kyberhyökkäyksiä vastaan.

Koulutus suunnitellaan aina etukäteen yhdessä asiakkaan kanssa. Valitaan heidän tarpeisiinsa parhaiten sopivat menetelmät sekä sovitaan aikataulusta.

Koulutuksessa käyttäjille lähetetään sähköpostilla toden tuntuisia kalasteluviestejä, joita tänä päivänä muutoinkin saadaan lähes päivittäin. Viesteissä käyttäjää voidaan pyytää tilaamaan esim. seuraavan kuukauden virike- ja lounasetuudet tiettyyn päivämäärään mennessä mukana olevasta linkistä, kysellään osallistumista firman kesäjuhliin tai voidaan pyytää vaihtamaan vanhenevaa järjestelmän salasanaa

Kaikkiin viesteihin tehdään tarkoituksella pieniä virheitä, jolloin käyttäjillä on mahdollisuus havaita viestin olevan kalasteluviesti.

Päätöspalaverissa käydään läpi loppuraportti, josta selviää tarkemmin, miten viesteihin on reagoitu ja minkä verran kalastelulinkkejä on avattu, salasanoja syötetty sekä tunnuksia annettu kirjautumalla eri järjestelmiin.

Tämän jälkeen sovitaan mahdollisista jatkotoimenpiteistä ja lisäkoulutustarpeista.

Hyökkäyssimulaatiokoulutus on turvallinen ja helppo tapa selvittää henkilöstön valmiudet tietojenkalasteluhyökkäyksiä vastaan ja samalla saadaan lisätietoa mahdollisista lisäkoulutustarpeista sekä voidaan tarvittaessa tehdä tarkennuksia nykyiseen tietoturvaohjeistukseen ja tietoturvakäytäntöihin.

Hyökkäyssimulaation menetelmiä ovat mm.

Hyökkäyssimulaatiokoulutus voidaan tehdä kertaluonteisesti, jolloin saadaan tilannekuva yrityksen sen hetkisestä osaamistilanteesta.

Tietoturvan jatkuvuuden kannalta, suositeltavampi vaihtoehto olisi järjestää koulutus säännöllisesti 2–4 kertaa vuodessa, jolloin päästään seuraamaan pidemmällä aikavälillä henkilöstön tietoturvaosaamisen karttumista sekä taitojen kehittymistä tietoturvauhkien tunnistamisessa.

Hyökkäyssimulaatiokoulutuksen hyödyt:

Attack simulation training auttaa siis suojaamaan yritystäsi paremmin kyberhyökkäyksiltä ja lisäämään henkilöstösi tietoturvaosaamista.

Palvelu sopii kaikille organisaatioille, jotka haluavat parantaa kyberturvallisuuttaan sekä kehittää henkilöstön taitoja ja osaamista kyberuhkien torjunnassa.

Tietoturva on tärkeä osa yritysten kokonaisturvallisuutta ja riskienhallintaa. Usein ihminen onkin tietoturvan heikoin lenkki. Kun käyttäjät tunnistavat potentiaaliset uhat, voivat he omilla toimenpiteillään vähentää riskiä joutua nettirikollisten uhriksi.

Voimme järjestää yrityksellenne räätälöidyn koulutuksen, jossa käymme tietoturva-asioita läpi käytännönläheisten esimerkkien kautta. Tämän jälkeen voimme tarvittaessa testata, miten oppi on mennyt organisaatiossanne perille.

Henkilöstön koulutuksen lisäksi tietoturvakartoitus teidän ympäristöönne? Lue lisää: Tietoturvakartoitus teidän ympäristöönne - MD M365 Health Check - Marskidata

Laita meille viestiä alla olevan lomakkeen kautta ja aloitetaan!

Moni on kuullut viime aikoina yhä enenevissä määrin puhuttavan NIS2-direktiivistä, joka astui alun perin voimaan 14.12.2022. NIS2-direktiivi on Euroopan unionin uusi kyberturvallisuusdirektiivi, joka koskee kaikkia kriittisten toimialojen toimijoita, jotka työllistävät vähintään 50 henkilöä ja joilla on yli 10 miljoonan euron liikevaihto. Yli 250 henkilön organisaatiot kuuluvat automaattisesti NIS2:n soveltamisalaan. Käytännössä NIS2-direktiivi ulottuu myös pienempiin yrityksiin, jos ne toimivat alihankintaketjussa NIS2:en kuuluvien yritysten kanssa. EU-maiden on saatettava NIS2-direktiivi osaksi kansallista lainsäädäntöä 17.10.2024 mennessä ja 18.10.2024 alkaa virallisesti NIS2-direktiivin soveltaminen jäsenmaissa.

NIS2 lyhenne tulee sanoista "The Directive on Security of Network and Information Systems".

NIS2:n tarkoituksena on vastata nykypäivän muuttuneeseen kybertoimintaympäristöön ja parantaa vaadittavilla toimilla koko EU:n turvallisuudentasoa. Samalla NIS2 korvaa aiemman NIS1-direktiivin laajentaen huomattavasti sen vaatimuksia ja soveltamisalaa. NIS1-direktiivi jäi valitettavasti uutisoinnissa (2016) GDPR-tietosuoja-asetuksen jalkoihin, koska ihmisiä kiinnosti selvästi enemmän, mitä tietoja heistä yksilöinä kerätään ja miten näitä tietoja käytetään. Lisäksi kyberturvahaasteet olivat vielä tuolloin moninkertaisesti nykyhetkeä pienemmät.

NIS2:n yksi tavoite on muun muassa selkiyttää ja resursoida entistä paremmin yritysten tietoturvastrategioita, ja tätä kautta direktiivi onkin enemmän mahdollisuus kuin uhka myös yrityksille itselleen.

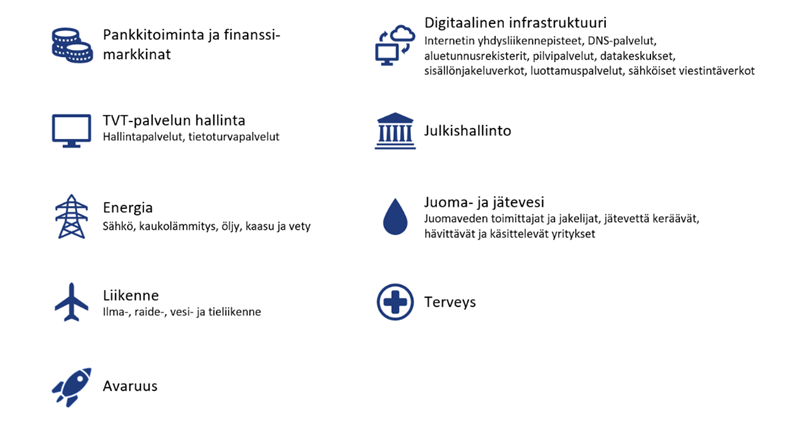

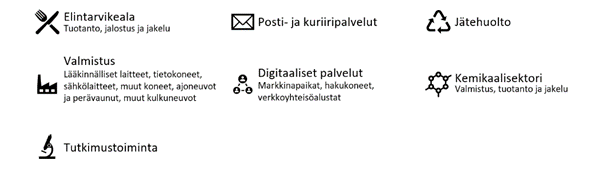

Direktiivi koskee valtion toiminnan kannalta kriittisillä toimialoilla toimivia vähintään keskisuuria organisaatioita. Kriittiset toimialat on jaoteltu kahteen erilliseen ryhmään seuraavasti:

Erittäin kriittiset toimialat:

Kriittiset toimialat:

Koska NIS2-direktiivi velvoittaa entistä enemmän suoraan yritysjohtoa, on tavoitteissa mahdollistaa tätä kautta enemmän resursseja toteuttamaan velvoitteita.

NIS2-velvoitteet edellyttävät selkeiden roolien ja vastuiden määrittelyä kyberturvallisuuteen liittyen. Yrityksen ylin hallintoelin on pidettävä ajan tasalla tietoturvaan liittyvästä suorituskyvystä, tärkeistä kehitysaskeleista ja muutoksista organisaation kyberturvallisuusympäristössä. Tehokas hallinto voi esimerkiksi edellyttää riippumattomien arviointien tai kyberturvallisuustasoon liittyvien auditointien tilaamista.

Toisin kuin NIS1:ssa, NIS2:ssa yritysten hallintoelimet ovat henkilökohtaisesti vastuussa organisaation kyberturvallisuuden mahdollisista rikkomuksista. Tästä käytetään termiä ”management bodies”. Suomessa tämä tulee todennäköisesti tarkoittamaan yrityksen johtajia tai hallitusta, perustuen siihen, miten ja millä sanoilla se meillä kirjataan direktiiviin. Näin pyritään varmistamaan NIS2-direktiivin velvoitteiden noudattaminen. Tietyissä tilanteissa ”management bodies” -henkilöt voidaan väliaikaisesti kieltää hoitamasta johtotehtäviään.

Sanktiot velvoitteiden laiminlyönnistä voivat olla kriittisillä toimijoilla jopa 10 miljoonaa euroa tai 2 % toimijan vuosittaisesta maailmanlaajuisesta liikevaihdosta sen mukaan, kumpi edellisistä määristä on suurempi. Kriittisellä toimijalla samat sanktiot ovat 7 miljoonaa euroa tai 1,4 % liikevaihdosta. Kansallisesti maksimisanktio voidaan säätää myös tätä suuremmaksi.

Kuten jo blogissa sivuttiinkin, NIS2-direktiivi sisältää useita velvoitteita ja teknisiä vaatimuksia. Lisäksi se vaatii asiaan perehtymistä niin teknisiltä henkilöiltä, kuin yritysjohdoltakin. Moniulotteisuutensa vuoksi NIS2:en haltuunotto saattaa olla haastavaa, esimerkkinä tekniset toimenpiteet, kuten haavoittuvuuksien hallinta ja kyberhyökkäyksien havaitseminen ajoissa. Nämä konkreettiset toimenpiteet kuitenkin palvelevat parhaiten NIS2:en vaatimuksia ja yritystä itseään tulevaisuudessa.

Suosittelemmekin aloittamaan riskienhallintalain vaikutusten selvittämisen ja tarvittavien toimenpiteiden toteuttamisen mahdollisimman nopeasti. Kevään tehtäviä voisi olla esimerkiksi nimetä roolit, aloittaa ympäristön nykytilan kartoitus sekä -peilaus direktiiviä vasten. Kesälle ja alkusyksylle jäisi tehtäväksi muun muassa puuttuvat hallintatoimenpiteet (hallinnolliset sekä tekniset), koulutukset ja raportointi. Katso kuvasta kuinka NIS2 kannattaa ottaa järjestelmällisesti haltuun.

Me Marskidatalla autamme mielellämme organisaatiotasi matkalla NIS2-direktiivin vaatimusten noudattamiseen. Autamme halutessanne selvittämään, kuuluuko organisaationne uuden sääntelyn soveltamisalaan, suunnittelemme tarvittaessa organisaatiollenne tietoturvapolun toimenpiteiden vaatimusten täyttämiseksi, tarjoamme yhdessä yhteistyökumppanimme kanssa tehokkaan työvälineen tietoturvan dokumentointiin ja -raportointiin, sekä annamme teidän liiketoiminnallenne lisäarvoa laajan tieto- ja kyberturvaosaamisen, sekä käytännön esimerkkien myötä. Ota yhteyttä niin aloitetaan!

Lähiviikkoina julkaisemme blogin, jossa kerromme aiheesta lisää. Olethan yhteydessä, mikäli tarvitset asiantuntemustamme. Alkutoimenpiteiden aika on viimeistään NYT.

Viime aikoina on ollut paljon uutisia tietomurroista ja kalasteluviestikampanjoista. Askarruttaako sinuakin, kuinka voit suojata tilisi paremmin näiltä? Tässä blogissa kerron MFA:sta, keinosta, jolla voit suojata tilisi tietovarkailta.

Internetpalveluihin kirjauduttaessa käyttäjän henkilöllisyys vahvistetaan perinteisesti käyttäjätunnuksen ja salasanan avulla. Tämä tarkoittaa sitä, että käyttäjän on osoitettava palvelulle olevansa se henkilö, joka hän väittää olevansa. Käyttäjätunnuksen ja salasanan käyttö ei kuitenkaan ole ihanteellinen tapa suorittaa todennus. Käyttäjätunnuksen (varsinkin työhön liittyvissä palveluissa) arvaaminen on helppoa, erityisesti kun käyttäjätunnus on usein henkilön sähköpostiosoite. Lisäksi käyttäjät voivat valita helposti muistettavan salasanan, jota käyttävät useilla eri palveluilla, kuten klassinen Salasana1 tai Salasana1!.

Salasanojen "kierrättäminen" ei ole suositeltavaa, koska jos salasana vuotaa yhdestä palvelusta, muut henkilöt kuin sinä voivat käyttää sitä yrittäessään kirjautua muihin palveluihin. He käyttävät yhdestä paikasta vuotanutta käyttäjätunnusta ja salasanaa, ja kokeilevat onneaan, josko ne avaisivat pääsyn myös muuallekin. Onneksi erilaiset salasanapalvelut, esimerkiksi Google, ilmoittaa vuotaneista salasanoista. Jos Google-tilille on tallennettu tai yritetään tallentaa vuotanutta salasanaa, Google pyytää vaihtamaan kyseisen salasanaa johonkin toiseen, vahvempaan salasanaan. Salasana on kuitenkin jo kerennyt pääsemään jonkun toisen käsiin, ja tilisi, joilla on ollut sama salasana käytössä, voivat olla vaarassa.

Voit lukea kollegani blogista lisätietoja salasanoista ja niiden historiasta täältä: Salasanojen historiaa ja nykypäivää: Näin luot tietoturvallisen salasanan - Marskidata

Kaksi tai monivaiheisella tunnistautumisella tarkoitetaan sitä, että käyttäjätunnuksen ja salasanan lisäksi tarvitaan kolmas tai vielä useampi todennuskeino, jotta sisäänkirjautuminen onnistuu. Sisään kirjauduttaessa palvelu lähettää esimerkiksi tekstiviestin määritettyyn puhelinnumeroon, joka pitää syöttää palveluun. Microsoft on ilmoittanut vuonna 2019, että monivaiheinen tunnistautuminen estää 99.9 % tilien kaappauksista (Microsoft). Monissa palveluissa kaksivaiheinen tunnistautuminen on jo välttämätöntä, ja tämä on saattanut tulla sinullekin vastaan esimerkiksi pankkiin kirjautuessa.

Tästä voit lukea meidän servicedeskin viisi vinkkiä tietoturvaan Servicedeskin viisi vinkkiä tietoturvaan - Marskidata

Kaksivaiheinen todennus ei vaadi ylimääräisten koodien tai tunnusten muistamista. Keinoja tunnistautua monivaiheisesti löytyy monia: Authenticator-sovellukset, tekstiviestit, fyysiset avaimet kuten Yubikey tai biometriset tunnisteet, kuten kasvot ja sormenjäljet. Yleisimpiä näistä kuitenkin on erilaiset Authenticator-sovellukset puhelimessa tai muussa mobiililaitteessa.

Tekstiviestikoodit ovat olleet myös suosittuja, mutta Microsoft on viime aikoina alkanut poistamaan käytöstä tätä metodia. “SIM-swappaaminen” on keino, jolla varkaat voivat saada teleoperaattorin siirtämään käyttäjän numeron omaan SIM-korttiinsa esittämällä käyttäjää. Käyttäjän henkilötiedot on voitu saada manipuloinnilla, kalasteluviestin yhteydessä tai julkisesti saatavilla olevan tiedon avulla, ja näitä tietoja hyödyntämällä varas vakuuttaa operaattorille, että kyseessä on oikeasti SIM-kortin omistaja. Tämä skenaario on toki harvinaista Suomessa ja vaatii varkaalta todella paljon omistautumista. Silti se on täysin mahdollista.

Kaiken kaikkiaan monivaiheinen tunnistautuminen on välttämätön osa nykyaikaista tietoturvaa. Tulevaisuudessa voidaan odottaa entistä kehittyneempiä MFA-ratkaisuja, jotka integroivat entistä saumattomammin käyttäjän arkeen samalla tarjoten vahvaa suojaa tietoturvauhkilta. Organisaatioiden ja yksityishenkilöiden tulisi harkita MFA:n käyttöönottoa osana kokonaisvaltaista tietoturvastrategiaa, joka turvaa niiden digitaalisen läsnäolon.

Tarvitsetko apua monivaiheisen tunnistautumisen käyttöönotossa vai heräsikö kysymyksiä tietoturvaan liittyen? Laita ihmeessä viestiä osoitteeseen servicedesk@marskidata.fi tai myynti@marskidata.fi. Voit olla meihin myös yhteydessä alla olevan lomakkeen kautta!

Tietoturva-asiat ovat alati tarkemmassa syynissä alalla kuin alalla. Yritykset ympäri maailman painivat tähän liittyvien asioiden kera, ja usein yrityksissä huomioidaan palvelimet, työasemat, kannettavat, mobiililaitteet sekä verkkopuolen päätelaitteet jo hyvällä tasolla. Mutta entäpä perinteistä paperia ulos puskevat, sekä papereita maailmalle digitaaliseen muotoon lähettävät, tulostin- ja monitoimilaitteet?

Katsotaanpa hieman, mitä me Marskidatalla voimme tarjota teille tietoturvaan liittyen, Canonin laitteiden ja tulostuksenhallinnan kera. Pyritään pitämään tässä maanläheinen termistö, sekä joitakin miellyttävä, ja tässä aiheessa ehkä pakollinen tekninen jargon, sulassa sovussa.

Kuten mainittua, usein yrityksissä tietoturvan kannalta itsestään selvät laitteet, kuten työasemat ja kannettavat, on jo suojattu hyvällä tasolla uhilta. Mutta entäpä tulostuslaitteiden ja niiden käyttämisen tietoturva ja salaukset?

Laitteidemme turvasta ja salauksesta huolehtii TPM-turvapiiri, sekä AES-256-salauksella suojattu kiintolevy. Laitteissa on myös mahdollista laittaa käyttöön McAfeen suojattu käynnistys, jolloin laite tarkastaa jokaisella käynnistyksellä tietojen muuttumattomuuden ja laitteeseen asennettujen sovellusten ennallaan olon. Tällä varmistutaan siltä, että laitteen tietoihin ei ole puututtu tai haittaohjelmia sinne asennettu.

Perustoimintoihin kuuluu myös muun muassa laitteen käytön lokitietojen piilottaminen, jotta kuka tahansa laitteelle pääsevä ei pysty niitä katselemaan.

Voimme myös määritellä laitteille käyttöön IEEE802.1X-autentikoinnin, jonka avulla varmistetaan, että ainoastaan ennalta määritellyt autentikoidut laitteet voivat liittyä yrityksen verkkoon.

Marskidatalla laitteiden käsittelyssä huomioimme tietoturvan, myös esimerkiksi vaihtamalla laitteen pääkäyttäjän tunnukset aina pois oletusarvoistaan. Ja meille palautuvat laitteet tyhjennämme aina ensi tilassa tehdasasetuksille kaikista asiakasasetuksista. Halutessaan asiakkaalla on myös mahdollista lunastaa laitteen kiintolevy itselleen sopimuskauden lopuksi.

Yksi käytännönläheisimpiä esimerkkejä tietoturvan pettämisestä tulostuksia tehdessä, on tulostaminen yhteiselle tai yhteistilassa olevalle tulostimelle, kun et ole itse laitteen ääressä. Esimerkkinä yritysten aulat, käytävätilat, asiakkaiden odotustilat jne. Tällöin luottamukselliseen tietoon käsiksi pääseminen ei kummoisia hakkerin taitoja vaadi. Riittää, että satut laitteen vieressä seisomaan, kun siihen joku tulostaa, ja paperi on luettavissasi. Tapahtui tämä lukeminen sitten vahingossa, tai tarkoituksella pahantahtoisesti.

Voi olla myös, että yrityksessä on paljon tulostimia ja liikut paljon. Tällöin käyttäessäsi perinteistä tulostusta, sinun pitäisi tulostaessasi huomioida aina mille laitteelle olet tulostamassa. Aiemmissakin blogeissamme mainituilla uniFLOW- ja uniFLOW Online- tulostuksenhallintasovelluksilla voimme määritellä kaikille käyttäjille käyttöön ainoastaan yhden tulostimen, ja tähän tulostetut työt voidaan tietoturvallisesti hakea miltä vain yrityksen laitteelta. Oli laitteita sitten kaksi, tai vaikkapa sata kappaletta. Luonnollisesti tuloste ilmestyy paperille vasta kun sen omistaja on tunnistautumisen kautta laitteen äärellä sitä noutamassa. Tällöin puhutaan tietysti, jo mukavissa määrin yleistyvästä, turvatulostuksesta.

Sama uniFLOW / uniFLOW Online -järjestelmä myös huolehtii laitteen lukituksesta, joten kukaan ulkopuolinen ei pääse laitteeseen ja sen asetuksiin tai lokitietoihin käsiksi. Tämä on usein verrattavissa jo suurelta osin tietokoneisiin ja niissä itsestäänselvyytenä olevaan salasanalla lukitukseen.

Monitoimilaitteet tarjoavat monia eri tapoja ja protokollia dokumenttien skannaukseen sähköiseen muotoon. Perinteinen sähköpostiin skannaus on kuitenkin edelleen se ylivoimaisesti suosituin ja yleisin tapa skannata. Tässäkin on, etenkin nykyään, toki huomioitavia asioita tietoturvan kannalta, joten tässä niitä muutamia.

Monissa yrityksissä edelleen skannataan sähköpostiin suoraan oman operaattorin autentikoimattoman ja salaamattoman palvelimen kautta. Tämä on kuitenkin tietoturvan kannalta se varmasti turvattomin tapa asia tehdä. Palvelimen avoimen käytön vuoksi nämä sähköpostipalvelimet ovat myös roskapostittajien suosiossa. Tämä näkyy toisinaan skannauksen toimimattomuutena, kun maailmalla ko. palvelin suuresta spammin määrästä johtuen päätyy estettyjen palvelimien listoille. Operaattorit myös näitä palvelimia lakkauttavat kokonaan.

Vahva suositus tähän on nykypäivänä käyttää skannaamiseen jotain autentikoinnin vaativaa palvelua / palvelinta, yleisin tähän on Microsoftin M365. Yrityksen M365-portaaliin on siis vahva suositus tehdä yksi käyttäjätili näitä monitoimilaitteiden sähköpostilähetyksen autentikointeja varten. Kun tämän tilin määrittelemme monitoimilaitteelle, tulee sähköpostin lähetykseen käyttöön autentikointi, sekä TLS- salaus, joten tietoturva skannauksessa paranee heti. Laitteen asetuksiin on myös mahdollista asettaa sallituiksi vastaanottajiksi esimerkiksi ainoastaan yrityksen omat sähköpostit.

Myös Canonin ja uniFLOW:n sekä uniFLOW Online:n tarjoamat muut skannaustyönkulut auttavat suuresti asiassa, konfiguroidut työnkulut ennalta määriteltyihin sijainteihin (OneDrive for Business, SharePoint Online- kirjasto jne.) ohjaavat automaattisesti skannaukset oikeaan, lopulliseen, sijaintiinsa. Ja ennen kaikkea kaikki mahdolliset välitallennuspaikat jäävät pois, eikä tiedostoja tai näiden eri versioita ole useassa eri paikassa.

Mieti hetki, toteutuuko jokin näistä asioista yrityksessäsi, ja voisiko asialle jotain tehdä:

Yhteenvetona, kaikista mahdollisista tulostuksen ja skannauksen tietoturvauhista ja niiden ratkaisuista kirjoittaminen olisi useammankin blogitekstin mittainen tarina, mutta jos tämä herätti mitään arveluita tai mielenkiintoa oman yrityksen edellä mainittujen asioiden hoidossa, niin olettehan rohkeasti meihin yhteydessä.

Salasanoilla on ollut antiikin ajoista asti yksi tarkoitus: myöntää pääsy paikkaan, jonne vain tietyillä henkilöillä on lupa päästä. Ennen nykyaikaisia laitteita ja järjestelmiä, joihin kirjautumiseen tänä päivänä tarvitaan salasanoja, käytettiin salasanoja suullisesti. Jos antiikin Roomassa sotilas halusi päästä omaan yksikköönsä vartijoiden ohi menettämättä henkeään, oli tiedettävä oikeat sanat.

Tänä päivänä salasanojen kanssa vaarana ei ole niinkään hengenlähtö, vaan ennemminkin riski siitä, että liian heikko salasana myöntää väärälle henkilölle pääsyn toisen tietoihin. Tässä blogissa tutustutaan tarkemmin siihen, mistä tietokonemaailman salasanakäytännöt ovat saaneet alkunsa, ja mitkä ovat nykyiset suositukset oikeaoppisen salasanan luomiseen.

Salasanat ovat olleet osana tietokoneita lähes alusta alkaen. Ensimmäiset ohjelmoitavat tietokoneet julkaistiin 1940-luvulla, ja ensimmäiset käyttöjärjestelmät tulivat tietokoneisiin 1950- ja 1960- luvuilla. Vuonna 1961 julkaistiin Compatible Time-Sharing System (CTSS), joka oli ensimmäinen käyttöjärjestelmä, jossa oli salasanallinen sisäänkirjautuminen.

CTSS on toiminut edelläkävijänä monille nykypäiväisille tietojenkäsittelyn rakennuspalikoille, kuten sähköpostille, tiedostojen jakamiselle, sekä virtuaalikoneille.

CTSS käyttöjärjestelmästä huolimatta, salasanoja ei juurikaan käytetty ennen kuin internet tuli laajempaan käyttöön 1990-luvulla. Internetin ja salasanojen yleistymisen myötä, tuli ihmisille salasanaähky. Internetin käyttäjillä on helposti 100 eri sivustoa, ohjelmaa ja järjestelmää, joihin tarvitsee salasanan. Tämä on johtanut siihen, että käytetään samaa tai lähes samaa salasanaa useammassa paikassa, ja jaetaan salasanoja perheen ja ystävien kanssa (esim. suoratoistopalvelut).

Salasanoihin on kehitetty monia uusia ominaisuuksia helpottamaan ähkyn kanssa. Käyttöön on tullut muun muassa MFA (Multi-Factor Authentication) ja biometrinen tunnistautuminen (sormenjälki, kasvojen tunnistus). Näiden avulla kirjautuminen laitteella kuin laitteella varmistetaan nopeasti ja turvallisesti – ilman satojen salasanojen muistamista.

Ensimmäiset salasanat tietokoneille kehitettiin siksi, että samaa järjestelmää (CTSS) pystyisi käyttämään useampi henkilö. Salasanan tehtävänä oli tunnistaa kuka käyttää tietokonetta, ja avata oikea näkymä oikealle henkilölle.

Internet-aikakaudella salasanoja ja käyttäjätunnuksia käytetään edelleen samalla periaatteella. Käyttäjät ovat suosineet yksinkertaisia helposti muistettavia salasanoja, sekä kirjoittaneet vähänkään hankalammat salasanat ylös muistilapuille. Yksinkertaisten ja helposti muistettavien salasanojen heikkous on siinä, että ne on myös hakkerille lähtökohtaisesti helppoja arvattavia. Muistilapuilla säilytettävien salasanojen turvallisuudesta ei varmaan tarvitse erikseen mainita: ollaan varmasti jo kaikki opittu, ettei salasanan kuulu olla muiden nähtävillä tai helposti taskuun napattavissa.

Turvallisuuden takaamiseksi salasanoja alettiin tallentamaan eri muotoihin salausalgoritmien avulla. Tarkoituksena oli tehdä salasanoista vaikeammin tulkittavia muuttamalla salasanat selvätekstisestä muodosta johonkin muuhun. Tällaiseen käytettiin suolaus- ja hajautusalgoritmeja. Hajautusalgoritmi kulkee myös nimellä hashing.

Salasanojen suosituspituudet ovat vaihdelleet vuosien varrella aina neljästä merkistä 12:sta saakka. Alussa vaatimuksia salasanan monimutkaisuuden osalta ei juurikaan ollut, ohjeistettiin vain suosimaan satunnaisia kirjaimia. Myöhemmin vaatimuksiin tuli mukaan isot ja pienet kirjaimet, sen jälkeen numerot ja erikoismerkit. Suosituksiin kuului myös säännölliset salasanan vaihdot ja eri salasanojen käyttö eri palveluissa.

Yhdysvaltain standardisointi- ja teknologiainstituutti (NIST) julkaisee vuosittain uusia suosituksia hyviä salasanakäytäntöjä koskien. Uusimmat suositellut käytännöt näyttävät tällä hetkellä tältä:

Verkkoturvallisuudella on väliä. Aloita hyvien salasanakäytäntöjen noudattaminen jo tänään, ja varmista että omasi ja yhtiösi tiedot pysyvät varmassa tallessa.

Valitettava tosiasia on se, että teknologian sijaan tänä päivänä tietoturvallisuuden heikkous on usein ihmiset. Lue lisää täältä, miten MD Tietoturvatestin avulla voimme kartoittaa teidän henkilöstönne tietoturvatietämyksen tason: MD Tietoturvatesti – mikä on yrityksenne tietoturvan heikoin lenkki? - Marskidata Testin tulosten perusteella voimme yhdessä pohtia miten juuri teidän yrityksenne tietoturvaa ja henkilöstön tietoturvatietämystä voitaisiin kehittää.

Tietoturvasta ja sen tärkeydestä tuskin tarvitsee tänä päivänä erikseen maalailla uhkakuvia. Hiljattain uutisissa olleet tapaukset ovat varmasti kaikkien muistissa, mutta millaisia ajatuksia sinulle tulee mieleen omassa työssä, kun puhutaan tietoturvasta?

Olet varmasti huomannut myös yksityiselämässä, että pankkisi saattaa varoittaa mahdollisista tietojenkalastelupyynnöistä. Saatat saada tekstiviestin, ettei postipakettiasi voitu toimittaa ja pyydetään kirjautumaan johonkin palveluun, jotta voit vaihtaa toimitusosoitteen tai sopia uuden ajan. Monenlaisia yrityksiä sinun henkilö- tai pankkitietojesi kalasteluun on liikkeellä. Näihin kaikkiin tietojenkalasteluyrityksiin on vain yksi motiivi. Saada rahaa.

Työelämässä tehdään hyvin saman tyyppisiä yrityksiä tietojen kalastelutarkoituksissa. Motiivi on aivan sama, mutta yrityksien arvokkain omaisuus on monesti tieto. Jos tietoihin päästään käsiksi, ne voidaan viedä, tuhota tai estää tietoihin pääseminen. Tietoa vastaan voidaan sitten vaatia lunnaita.

Kyberturvallisuuskeskus julkaisi 20.10.2023 varoituksen, jonka mukaan Suomalaisten organisaatioiden sähköpostitilejä kaapataan laajalle levinneen tietojenkalastelukampanjan avulla. Rikolliset ovat kalastelleet yritysten työntekijöiden käyttäjätunnuksia ja salasanoja sähköpostitse ja huijaussivujen avulla, sekä kirjautuneet saamillaan tunnuksilla Microsoft 365 -sähköpostijärjestelmiin. Kaapattuja tilejä käytetään uusien tietojenkalasteluviestien lähettämiseen sekä sisäisesti että muihin organisaatioihin.

Check Point Research tutkii verkossa tapahtuvia hyökkäyksiä ja heidän tuoreen raporttinsa mukaan erilaisten haitakkeiden levittäminen on siirtynyt verkkosivustoilta sähköpostiin kovalla vauhdilla. Jos vuonna 2018 haitakkeista tuli 33% sähköpostin välityksellä ja 67% verkkosivuilla klikkaillessa, on 2023 kuluneen vuoden ajalta 92% saatu sähköpostin kautta ja 8% verkkosivuilta. Myös muun muassa QR koodin käyttö tietojen kalastelussa on noussut 2023 elokuun ja syyskuun välillä 587%. QR koodista avattava linkki voi viedä sinut väärälle sivustolle, joka pyytää käyttäjänimeäsi ja salasanaa.

Siihen, miten helposti yrityksesi tärkeimpään assettiin, eli tietoon päästään käsiksi, voidaan tehdä monenlaisia turvallisuutta parantavia toimenpiteitä. Ongelma monesti vain on, että ei tiedetä mistä aloittaa. Vahinkoja sattuu ja inhimillisiä arviointivirheitä tulee, kun kiireessä tehdään, sata asiaa on kesken, hommat seisoo, asiakas odottaa ja syömässäkin pitäisi jossakin välissä ehtiä käymään. Tulee kliksuteltua itsensä väärälle sivulle vaihtamaan sitä omaa salasanaa. Tapahtuu virhe.

Onneksi näistä asioista on sen verran jo opittu, että osataan olla viipymättä yhteydessä joko omaan IT osastoon tai kumppaniin, joka voi katso sattuiko mitään ja korjata asian.

Lue täältä Marskidatan ServiceDeskin vinkit tietoturvaan: Servicedeskin viisi vinkkiä tietoturvaan - Marskidata

Kuinka sitten näitä asioita voisi laittaa järjestykseen? Mistä olisi hyvä aloittaa? Me Marskidatalla olemme tehneet teille palvelun, jonka avulla voidaan kartoittaa M365 ympäristön nykytilanne. Homma starttaa siitä, että sovitaan aloituspalaveri. Aloituspalaverissa sovitaan aikataulusta ja katsotaan, että meillä on riittävät oikeudet ympäristöön. Tarvittavat oikeudet ovat Global Reader, sekä Security Administrator roolit. Näillä oikeuksilla ei tehdä muutoksia ympäristöön. Lopputulokset käydään läpi myöhemmin sovitussa päätöstapaamisessa. Itse kartoituksen aikana teiltä ei tarvita tähän henkilöresursseja.

Lopputuloksena on selkeä ja konkreettinen lista tehdyistä havainnoista. Raportin laaditaan niin, että sen lukemiseen ja ymmärtämiseen ei tarvita erityistä osaamista IT alalta, vaan tulokset voidaan käsitellä sujuvasti johtoryhmän tai hallituksen kokouksessa. Teemme teille valmiin listan ja suositukset mahdollisten ongelmakohtien korjaamiseksi, sekä tarvittaessa kehityspolun jatkoa varten.

Palvelu sopii kaikille, jotka haluavat esimerkiksi varmistaa, että aikaisemmin tehdyt parannukset ympäristössä on saatu tehtyä oikein ja halutaan siitä todisteeksi dokumentti. Taikka niille, jotka eivät tiedä, missä kunnossa ympäristö nykyisin on ja mihin suuntaan kehitysaskeleita olisi syytä ottaa ensimmäiseksi. Palvelu ei edellytä Marskidatan asiakkuutta, eikä myöskään velvoita teitä mihinkään kartoituksen jälkeen.

Huonoin vaihtoehto on olla tekemättä mitään.

Voit aloittaa tietoturvanne kehittämisen lataamalla PK-yrityksen tietoturvaoppaan.

Voit myös olla suoraan yhteyksissä meihin MD M365 Health Checkin osalta, niin pistetään pyörät pyörimään. Voit olla minuun yhteyksissä puhelimitse taikka sähköpostilla, tai jättää yhteydenottopyynnön alla olevalla lomakkeella. Palataan pian asiaan!