Kyberrikolliset yrittävät päästä käsiin salattuun tietoon, jotta voivat esimerkiksi kiristää tai tuhota tärkeän tiedon tehden mittavaa haittaa liiketoiminnalle, sekä samalla yrityksen maineelle. Varmistukset ja palautukset ovat asia, joista monesti toivotaan, ettei niihin tarvitse koskaan turvautua, mutta silloin kun niitä tarvitaan, ne voivat olla viimeinen mahdollisuus saada hävinnyt tai rikkoutunut tieto takaisin yrityksesi saataville. Kovin inhimillistä, mutta äärimmäisen harmillista on se, että näihin havahdutaan usein vasta kun jotain ikävää sattuu.

Jotta näin ei kävisi, ota yrityksesi suojaukset ja varmistukset tarkasteluun pikimmiten. Toimivien ja suojattujen varmistusten lisäksi tarvitset myös reaaliaikaista tietoturvaohjelmistojen suojausta esimerkiksi työasemien ja palvelinten osalta. Tämän lisäksi päivitysten avulla on tärkeä ylläpitää IT-ympäristöä kokonaisuudessaan ajan tasalla. Varmistukset ovat siis se viimeinen ”perälauta”, joka voi vielä kenties pelastaa koko liiketoimintasi jatkumisen vaikeissa ongelmatilanteissa.

Ulkopuolisten uhkien aiheuttamat vakavat ongelmat ovat selvästi kasvussa ja niiden hallinta vaatii entistä enemmän huomiota. 93 prosenttia Ransomware-hyökkäyksistä kohdistuu erityisesti varmistuksiin. Voit tutustua aiheeseen Ransomware-trendien, 1 200 uhrin ja lähes 3 000 kyberhyökkäyksen oppien kautta: 2023 GLOBAL REPORT.

Tarvitsevatko varmistukset lisäsuojausta sen lisäksi,

että ne toimivat hyvin päivittäin ja niitä seurataan?

Kyllä tarvitsevat, mutta minkä vuoksi?

Jos varmistuksia ei suojata, niin ne ovat alttiina seuraaville uhkatekijöille:

Varmistusten lisäsuojauksen kohdalla puhutaan esimerkiksi seuraavista termeistä:

Nämä suojaustavat eivät monesti ole oletusasetuksissa päällä varmistuksissa, vaan vaativat lisämäärityksiä ja/tai lisälisensointia. Mikäli termit ovat sinulle vieraita, jatka lukemista, jotta tiedät tärkeimmät pointit näistä termeistä.

Immutable Backup tarkoittaa, että jo varmistettu tieto suojataan teknisesti niin, ettei sitä voida muuttaa, poistaa tai lukita pois käytöstä haluttuun aikarajaan asti varmistusten ottamisesta alkaen.

Palautukset ovat normaalisti siis saatavilla, mutta varmistukset ovat ”lukittuja”. Tämä antaa suojaa edellä listattuja uhkatekijöitä vastaan tehokkaasti, jo tehtyjen varmistusten osalta.

Immutable-suojaus voidaan toteuttaa varmistusten kohteen osalta varmistusohjelmistojen omilla työkaluilla ja/tai ohjeistuksilla (jos tuki olemassa), tai esimerkiksi julkisten pilvipalvelujen varmistuslevyjen osalta niiden omilla lukitus- ja versiointiasetuksilla.

On myös varmistuslaitteistoja, jotka toimivat varmistusten kohteena ja niissä on laitepohjainen sisäänrakennettu Immutable-ominaisuus muiden varmistusta tukevien toimintojen ohella mukana. Nämä ovat erittäin monipuolisia ja tehokkaita ratkaisuja. Esimerkkinä tällaisista ratkaisuista Dellin PowerProtect Data Domain Appliances.

Varmistuksen aikana varmistettava tieto voidaan suojata kryptaamalla, jolloin varmistukset eivät ole luettavassa muodossa ulkopuolisten käsissä. Vaihtoehtoisesti kryptaus voidaan tehdä joissain tapauksissa varmistusten kohdelevyllä.

Varmistusten tiedon avaamiseksi ja saattamiseksi luettavaan muotoon tarvitaan varmistusten ylläpitäjän asettamaa kryptausavainta (salasana). Muuten tieto pysyy suojattuna lukemisen osalta eli sitä ei voida hyödyntää esimerkiksi niin, että voitaisiin uhkailla kopioitujen varmistusten julkaisulla julkisesti tai käyttää tietoa hyödyksi muuten.

Varmistusohjelmistoihin on viime vuosina alettu integroida mahdollisuus tunnistaa varmistettavasta tiedosta Ransomware- ja Malware -ohjelmille tyypillistä haitallista toimintaa.

Tällä voidaan tunnistaa jo aktiivisesta tuotantodatasta mahdollisten haittaohjelmien läsnäoloa ja estää niiden päätymistä varmistuksiin, joka saastuttaisi muutoin myös varmistuksissa olevan tiedon ja näin ollen palautuksista palautuisi myös haittaohjelmat takaisin aktiiviseen tuotantodataan.

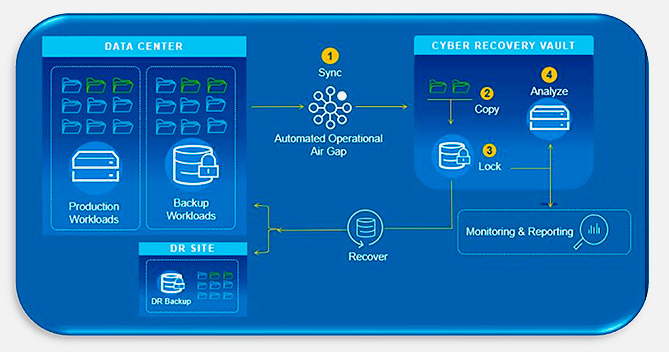

On olemassa myös laitepohjaisia kokonaisratkaisuja, joilla suojausta voidaan nostaa vielä askelta korkeammalle, näissä ominaisuudet ovat myös korkealla tasolla. Esimerkiksi Ransomware-tapauksissa voidaan tuotannon palautumisaikaa lyhentää tällaisella järjestelmällä viikoista jopa tunteihin. Ratkaisu kykenee datan ensisijaiseen varmistamiseen, sen turvalliseen kopiointiin eristettyyn toiseen laitteistoon, lukitsemaan datan ja havaitsemaan mahdollisen korruption sekä haittaohjelmat. Lisäksi kattava monitorointi ja raportointi kuuluu laitteistoon.

Näissä laitepohjaisissa kokonaisratkaisuissa niin sanottu ”puhdas” palautus voidaan tehdä suoraan tuotantoympäristöön takaisin tai rinnalle olemassa olevaan DR/testiympäristöön tarpeen mukaisesti.

Alla on kuvattu Dell PowerProtect Cyber Recovery -ratkaisu, joka koostuu kahdesta erillisestä Dell DataDomain laitteistosta. Laitteiston ”Vault” osuus on eristetty tuotantoverkosta niin, ettei sitä Ransomware hyökkääjä pääse edes näkemään ja näin se on suoralta pääsyltä turvassa. Lue lisää aiheesta Dell PowerProtect Cyber Recovery.

On sitten kyberhyökkäyksiin tai suojauksiin liittyvät termit hallussasi tai eivät, me autamme sinua huolehtimaan yrityksesi kotipesän kuntoon kyberhyökkäysten varalta. Marskidatan asiantuntijat auttavat sinua kartoittamaan yrityksesi tarpeet varmennuksien ja lisäsuojausten varalta. Meidän palvelutarjonnastamme löytyy kattavasti erilaisia vaihtoehtoja. Voimme esimerkiksi kartoittaa yrityksen IT:n nykytilan ja toteuttaa tärkeitä parannuksia yrityksesi kyberturvallisuuden parantamiseksi. Koulutamme myös henkilöstöä tietoturvaosaamisessa, jotta inhimillisiä erehdyksiä sattuisi mahdollisimman vähän. Tutustu palvelutarjontaamme IT-palvelut yrityksille, sekä Solenovon asiakastarinaan konesalipalveluistamme Kustannustehokkuutta ja tarkempaa budjetointia konesalipalveluiden migraation myötä. Sinua saattaisi kiinnostaa myös blogimme Kyberpalautuminen ja Tietoturvakoulutus parantaa yrityksen kyberturvallisuutta ja säästää rahaa.

Meidän asiantuntijoillemme kyberturvallisuusratkaisut ovat arkipäivää, joten kerromme mielellämme lisää aiheesta. Otathan yhteyttä myynti@marskidata.fi, jos jokin jäi mielenpäälle!

Tietoturvahyökkäykset ovat yhä yleisempiä ja vakavampia uhkia yrityksille tänä päivänä.

Usein tietoturvaloukkaukset johtuvat henkilöstön inhimillisistä virheistä, kuten huolimattomuudesta, tietämättömyydestä tai huijatuksi tulemisesta.

Tyypillisimpiä kyberuhkia ovat:

Lue täältä kuinka luot turvallisen salasanan: Salasanojen historiaa ja nykypäivää: Näin luot tietoturvallisen salasanan - Marskidata

Lue täältä vinkit MFA:n käyttöönottoon: Monivaiheinen tunnistautuminen, eli MFA - Marskidata

Mutta onko henkilöstön tietoturvakoulutus taloudellisesti kannattavaa? Tässä kysymys, jonka pohtimiseen kannattaa käyttää hieman enemmänkin aikaa, joskus nimittäin saattaa tulla mieleen sellainenkin ajatus, että henkilöstön kouluttaminen on pelkästään kuluerä, joka ei juurikaan tuo rahaa kassaan.

Todellisuudessa asia onkin nimittäin juuri päinvastoin, koulutuksen avulla voidaan vähentää tietoturvaloukkauksista aiheutuvia kustannuksia ja menetyksiä, joita ovat mm.

Tietoturvakoulutuksen tärkeyttä ei todellakaan pidä aliarvioida, sillä tietoturvariskit ovat jatkuvasti muuttuvia ja kehittyviä.

Koulutus auttaa henkilökuntaa myös ymmärtämään tietoturvan merkityksen ja sen vaikutukset yrityksen toimintaan, sekä tunnistamaan sosiaalisen manipulaation yrityksiä, kuten huijausviestejä ja tietojenkalastelusähköposteja.

Koulutus on siis investointi, joka tuo yritykselle säästöjä ja hyötyjä pitkällä aikavälillä.

Hyökkäyssimulaatiokoulutuksemme on yrityksille hyödyllinen ja helppo tapa parantaa henkilökunnan tietoturvaosaamista ja –suojautumista kyberhyökkäyksiä vastaan.

Koulutus suunnitellaan aina etukäteen yhdessä asiakkaan kanssa. Valitaan heidän tarpeisiinsa parhaiten sopivat menetelmät sekä sovitaan aikataulusta.

Koulutuksessa käyttäjille lähetetään sähköpostilla toden tuntuisia kalasteluviestejä, joita tänä päivänä muutoinkin saadaan lähes päivittäin. Viesteissä käyttäjää voidaan pyytää tilaamaan esim. seuraavan kuukauden virike- ja lounasetuudet tiettyyn päivämäärään mennessä mukana olevasta linkistä, kysellään osallistumista firman kesäjuhliin tai voidaan pyytää vaihtamaan vanhenevaa järjestelmän salasanaa

Kaikkiin viesteihin tehdään tarkoituksella pieniä virheitä, jolloin käyttäjillä on mahdollisuus havaita viestin olevan kalasteluviesti.

Päätöspalaverissa käydään läpi loppuraportti, josta selviää tarkemmin, miten viesteihin on reagoitu ja minkä verran kalastelulinkkejä on avattu, salasanoja syötetty sekä tunnuksia annettu kirjautumalla eri järjestelmiin.

Tämän jälkeen sovitaan mahdollisista jatkotoimenpiteistä ja lisäkoulutustarpeista.

Hyökkäyssimulaatiokoulutus on turvallinen ja helppo tapa selvittää henkilöstön valmiudet tietojenkalasteluhyökkäyksiä vastaan ja samalla saadaan lisätietoa mahdollisista lisäkoulutustarpeista sekä voidaan tarvittaessa tehdä tarkennuksia nykyiseen tietoturvaohjeistukseen ja tietoturvakäytäntöihin.

Hyökkäyssimulaation menetelmiä ovat mm.

Hyökkäyssimulaatiokoulutus voidaan tehdä kertaluonteisesti, jolloin saadaan tilannekuva yrityksen sen hetkisestä osaamistilanteesta.

Tietoturvan jatkuvuuden kannalta, suositeltavampi vaihtoehto olisi järjestää koulutus säännöllisesti 2–4 kertaa vuodessa, jolloin päästään seuraamaan pidemmällä aikavälillä henkilöstön tietoturvaosaamisen karttumista sekä taitojen kehittymistä tietoturvauhkien tunnistamisessa.

Hyökkäyssimulaatiokoulutuksen hyödyt:

Attack simulation training auttaa siis suojaamaan yritystäsi paremmin kyberhyökkäyksiltä ja lisäämään henkilöstösi tietoturvaosaamista.

Palvelu sopii kaikille organisaatioille, jotka haluavat parantaa kyberturvallisuuttaan sekä kehittää henkilöstön taitoja ja osaamista kyberuhkien torjunnassa.

Tietoturva on tärkeä osa yritysten kokonaisturvallisuutta ja riskienhallintaa. Usein ihminen onkin tietoturvan heikoin lenkki. Kun käyttäjät tunnistavat potentiaaliset uhat, voivat he omilla toimenpiteillään vähentää riskiä joutua nettirikollisten uhriksi.

Voimme järjestää yrityksellenne räätälöidyn koulutuksen, jossa käymme tietoturva-asioita läpi käytännönläheisten esimerkkien kautta. Tämän jälkeen voimme tarvittaessa testata, miten oppi on mennyt organisaatiossanne perille.

Henkilöstön koulutuksen lisäksi tietoturvakartoitus teidän ympäristöönne? Lue lisää: Tietoturvakartoitus teidän ympäristöönne - MD M365 Health Check - Marskidata

Laita meille viestiä alla olevan lomakkeen kautta ja aloitetaan!

Missä kaikessa törmää sanaan tietoturva, ihan peruskäyttäjän näkökulmasta? Ja pystyykö Marskidata pitelemään minua kädestä, ihan koko matkan ajan?

Et ole ehkä ajatellut jokaista vaihetta työkalujesi käytössä, esimerkiksi sitä, kuinka monta kertaa työnantajasi on määritellyt käyttöösi erinäisiä tietoturvaan liittyviä toimenpiteitä. Harva tietokone esimerkiksi aukeaa ilman salasanaa tai kasvojen/sormenjälkitunnistusta, jolla varmistetaan, että käyttäjä olet varmasti sinä.

Seuraavaksi ehkä avaat sähköpostin, johon saatat Single Sign Onin ansiosta päästä esimerkiksi Windowsin AD-tunnuksilla sisään. Viimeistään siinä vaiheessa, kun lähetät sähköpostin, joudut (toivottavasti) valitsemaan, lähteekö viesti salaamattomana, ja onko vaikka liitetiedosto jollain lailla suojattu? Tietokoneen kiintolevyt on puolestaan suojattu BitLockerilla ja ties millä.

Puhelimissakin on iät ja ajat ollut PIN-koodit, suojauskoodit, kasvojentunnistukset, sormenjälkitunnisteet ym. Kaikissa fyysisissä laitteissa, on lisäksi äärimmäisen tärkeää, että ohjelmistoversiot ovat ajan tasalla. Vanhentuneisiin ohjelmistoversioihin tehdään moninkertaisesti enemmän hyökkäysyrityksiä ja niiden haavoittuvuus on myös suurin syy, miksi niitä päivitetään. Kannattaakin tsekata kollegani Heikin blogi yrityksen tietoturvan parantamisesta.

Kuvitellaan, että yrityksesi käyttää Microsoft 365 -palveluita ja, että sähköpostiasi ja muita toimisto-ohjelmistojasi hallittaan niin sanotusti pilvessä. Tiedostot asuvat tällöin Microsoftin pilvessä, käyttäjätunnukset ovat Microsoftin pilvessä, samoin salasanat, asiakasdokumentit, tietosuojan piirissä olevat henkilötiedot ja niin edelleen.

Tietokoneesi on kaiketi yhdistetty internettiin ja kun avaat selaimen, pääset ainoastaan ’sallittuihin’ verkko-osoitteisiin. Selaimen ohella koneellasi on ainoastaan sallittuja ohjelmistoja.

Muistathan myös, että kaikki internetiä käyttävät laitteet, kulkevat verkossa, eli verkkokin on hyvä suojata. Etätyöskennellessäsi luultavasti yritys on ratkaissut ongelman turvallisella VPN-ohjelmistolla, mutta toimistossa kiinteä verkko on suojattu palomuurilla, jossa taas on määritelty hyvinkin monta suojausmekanismia, sallituista ohjelmistoista ja sivuostoista myös sisäänpäin, laitteisiin, kuten tulostimiin, fakseihin, langattomiin tukiasemiin ja niin edelleen.

Koko liikennettä yrityksen laitteissa, verkoissa, palvelimella ja pilvessä valvotaan ja näissä käytetään automatisoituja mekanismeja suojautumiseen. MDR-palvelu (Managed Detection and Response), tulee olemaan käytössä 50 % organisaatioita, vuoteen 2025 mennessä, sanoo kaikki tietävä Gartner (vuonna 2021). Eli kyberuhkilta suojaudutaan härmäläisittäin havaitsemalla ja palautumalla. Tähän liittyen on hyvä tutustua Mikan blogiin kyberpalautumisesta ja Villen blogiin kiristyshyökkäyksistä.

Tietokoneellasi on pääkäyttäjäoikeudet, ainoastaan järjestelmänvalvojalla, joten tarvitessasi ohjelmistoa, jota sinulla ei vielä ole, joudut pyytämään sovelluksen latauslupaa. Yritykselläsi on käytössä Company Portal tai vastaava, minne järjestelmänvalvojat julkaisevat yrityksen sallitut sovellukset. Työpuhelimessa ei ole WhatsAppia tai muita sovelluksia, joissa on tietoturva-aukkoja tai, jotka ovat kaapattavissa tai tuttavallisemmin ’korkattavissa’.

GDPR-asetus pakottaa yritykset noudattamaan tietosuojaan liittyviä määräyksiä, jottei sinun tai työkaverisi henkilötietoja vuoda vääriin paikkoihin. Kun haluat antaa anonyymia palautetta esimiehelle tai nimettömän kehitysehdotuksen, Whistleblower-direktiivi varmistaa nimettömyytesi.

Näistä aiheista voit lukea lisää aiemmin julkaistuista blogeistamme:

Yksityishenkilönä olet varmasti tutustunut muun muassa mobiilivarmenteisiin, kaksivaiheisiin tunnistautumisiin, jossa joudut yhdistämään esimerkiksi pankkitunnuksesi, käyttäjätunnuksesi, sähköpostiin tai tekstiviesteihin. Yhtä lailla monivaiheinen tunnistus on hyvä suoja myös työympäristössäsi. Sähköpostit voi lähettää salatusti, tiedostot voidaan suojata salasanalla, turvatulostuksella tulostimesta ei saa mitään ulos ilman tunnistautumista.

Kaikkia yrityksen tietoja ei voi kopioida pikakomennolla, esimerkiksi puhelimella tekstiviestiin, WhatsAppiin tai hakukoneen kenttään. Tämä ei ole ’pelkästään’ kiusantekoa, vaan yrityksen tiedot halutaan suojata mahdolliselta väärinkäytöltä. Tämä on myös sinun etusi.

Tehkää yrityksessänne pelisäännöt tai ohjeistus tietoturvan käytöstä ja toimenpiteistä, jottei kaikki, vaikka uudet työntekijänne jatkuvasti kuormita järjestelmävalvojianne ja tietoturvavastaavianne.

Ole rohkeasti meihin yhteydessä, mikäli tietoturva-asiat askarruttavat. Meiltä voit tilata muun muassa tietoturvakartoitukset, projektisuunnitelmat ja tietoturvan pelikirjat.

Jos tämä kirjoitus synnyttää minkäänlaista huolta teidän tilanteestanne, laita savumerkkejä, niin katsotaan teidänkin tietoturvanne tila ja laitetaan heti kuntoon kohdat, joissa on havaittavissa puutteita. Tarkistamme työasemat, palvelimet, verkko, palomuurit, pilvipalvelut ja tapanne toimia, niin että sinäkin voit keksittyä tuottavaan työhön, murehtimisen sijasta.

Kesän jälkeen olemme myös julkaisemassa uusia tuotteita, joista tässä muutama tiiseri, pysy kuulolla:

Koska et kuitenkaan halua olla uutisissa näistä syistä, kannattaa oikeasti miettiä, mitkä asiat olette jo nyt huomioineet?